9 thủ đoạn đánh cắp mật mã phổ biến nhất thế giới, và cách ngăn chặn chúng

Khái niệm về mật khẩu đã có từ nhiều thế kỷ trước và mật khẩu đã được đưa vào máy tính sớm hơn hầu hết chúng ta có thể nhớ được. Một lý do giải thích cho sự phổ biến lâu dài của mật khẩu đó là mọi người biết cách chúng hoạt động theo bản năng.

Tuy nhiên, mật khẩu lại là gót chân Achilles trong cuộc sống kỹ thuật số của nhiều người, đặc biệt là khi chúng ta đang sống trong thời đại mà một người bình thường có tới 100 thông tin đăng nhập cần nhớ. Với việc con số này chỉ có xu hướng tăng lên trong những năm gần đây, không có gì ngạc nhiên khi nhiều người chọn lối đi tắt như sử dụng mật khẩu dễ nhớ/sử dụng một mật khẩu cho nhiều tài khoản và kết quả là bảo mật bị ảnh hưởng.

Với việc mật khẩu thường là thứ duy nhất đứng giữa tội phạm mạng với dữ liệu cá nhân và tài chính của bạn, kẻ gian thường muốn lấy cắp hoặc bẻ khóa các thông tin đăng nhập này.

Tin tặc có thể làm gì với mật khẩu của tôi?

Mật khẩu là chìa khóa ảo cho thế giới kỹ thuật số của bạn – cung cấp quyền truy cập vào các dịch vụ ngân hàng trực tuyến, email và mạng xã hội, tài khoản Netflix và Uber cũng như tất cả dữ liệu được lưu trữ trong bộ nhớ đám mây. Với thông tin đăng nhập, một hacker có thể:

- Đánh cắp thông tin nhận dạng cá nhân của bạn và rao bán trên các diễn đàn.

- Bán quyền truy cập vào tài khoản. Các trang dark web là nơi tội phạm mạng thực hiện giao dịch chớp nhoáng trong các thông tin đăng nhập này. Những người mua có thể sử dụng quyền truy cập để nhận mọi thứ từ đi taxi miễn phí và phát video trực tuyến đến du lịch giảm giá.

- Sử dụng mật khẩu để mở khóa các tài khoản khác mà bạn sử dụng chung một mật khẩu.

Tin tặc đánh cắp mật khẩu như thế nào?

Hãy làm quen với các kỹ thuật tội phạm mạng điển hình này để quản lý các mối đe dọa tốt hơn:

1. Tấn công "Từ điển"

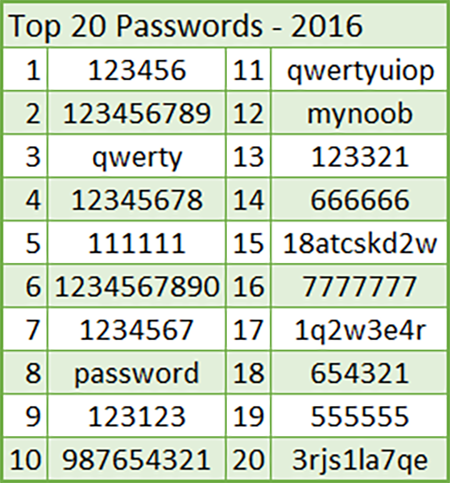

Đây là thủ đoạn đơn giản và phổ biến nhất trong danh sách. Tại sao lại gọi là Tấn công "Từ điển"? Bởi hacker sẽ sử dụng một thuật toán để tự động thử tất cả các từ/cụm từ có sẵn trong một "Từ điển" - một tập tin nhỏ chứa các từ/cụm từ phổ biến mà người dùng trên toàn thế giới thường sử dụng để đặt mật mã. Ví dụ: 123456, qwerty, password, mynoob, princess, baseball, hunter2...

Ưu điểm: nhanh, thường thành công đối với một số tài khoản bảo mật lỏng lẻo

Nhược điểm: khả năng thành công thấp đối với các mật mã phức tạp

Cách phòng tránh: dùng các mật mã phức tạp hơn và riêng biệt cho mỗi tài khoản, có thể kết hợp với một ứng dụng quản lý mật mã để lưu trữ toàn bộ các mật mã của bạn và sử dụng một mật khẩu duy nhất (master password) phức tạp, khó đoán hơn để tự động điền các mật mã trên khi truy cập vào các trang web.

2. Tấn công Brute Force

Tương tự như Tấn công "Từ điển", nhưng trong Brute Force, hacker không sử dụng tập tin "Từ điển" mà sẽ cố gắng kết hợp mọi ký tự/từ/cụm từ có thể để tìm ra mật mã của bạn. Quy luật kết hợp cũng rất đa dạng và phức tạp, ví dụ 1 ký tự viết hoa, 1 ký tự viết thường, số lẻ của số Pi...

Tất nhiên, tấn công Brute Force trước tiên cũng sẽ cố kết hợp các từ/cụm từ phổ biến trong danh sách ở phần 1, như: 1q2w3e4r5t, zxcvbnm, qwertyuiop...

Ưu điểm: trên lý thuyết sẽ có thể bẻ khoá mọi mật mã

Nhược điểm: mật mã càng dài và phức tạp, thời gian bẻ khoá càng lâu. Đặc biệt nếu mật mã có các kí tự như $, &, { hay ] thì đến cả Brute Force cũng phải "toát mồ hôi hột"

Cách phòng tránh: kết hợp càng nhiều ký tự/từ/cụm từ khác nhau càng tốt, nên thêm vào các ký tự đặc biệt để tăng độ khó của mật mã

3. Thủ đoạn "Lừa đảo" (Phishing)

Cách này không được xếp vào hàng "bẻ khoá", bởi hacker sẽ dụ dỗ người dùng thông qua một số mánh khoé lừa đảo. Thủ đoạn này thường gặp nhất dưới hình thức lừa đảo qua email.

- Đầu tiên, hacker sẽ gởi cùng lúc hàng tỉ email tới người dùng trên toàn cầu, dưới danh nghĩa một tập đoàn hay tổ chức lớn có danh tiếng

- Email này thường yêu cầu người nhận phải chú ý, và có kèm theo mộ đường dẫn đến một trang web

- Đường dẫn này thực ra liên kết đến một trang đăng nhập giả mạo, được thiết kế trông y hệt trang đăng nhập thực tế

- Người nhận không hề hay biết và điền các thông tin cá nhân vào đó, hoặc bị dẫn đến trang khác...

- Thông tin người dùng được gởi về cho hacker và bị đem bán hoặc sử dụng vào nhiều mục đích khác.

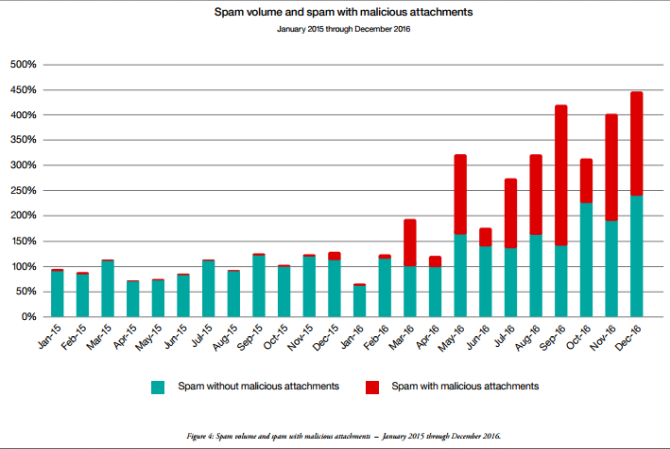

Mặc dù một số mạng lưới botnet lớn đã bị đánh sập vào năm 2016, nhưng số liệu cuối 2016 vẫn cho thấy số lượng email spam đã tăng gấp 4 lần. Hơn nữa, số lượng các tập tin đính kèm nguy hiểm cũng tăng với tốc độ chóng mặt, thể hiện trong biểu đồ bên dưới:

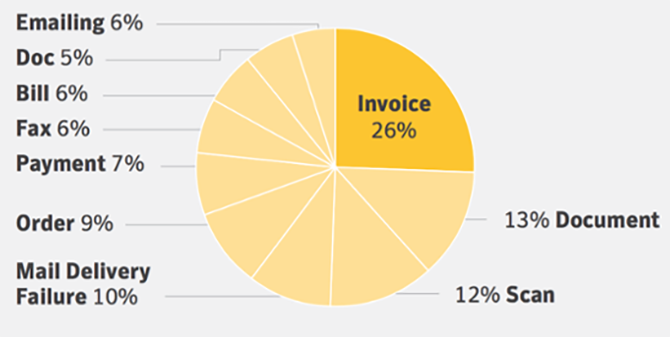

Theo báo cáo về những mối đe doạ trên Internet năm 2017 của Symantec, các hoá đơn giả mạo là phương thức lừa đảo hàng đầu.

Ưu điểm: dụ dỗ người dùng trực tiếp giao mật mã, khả năng thành công cao, dễ dàng được thay đổi để tương thích với nhiều dịch vụ khác nhau (trong đó Apple ID là mục tiêu được nhắm đến nhiều nhất)

Nhược điểm: email spam dễ bị lọc bởi các dịch vụ email hoặc các máy lọc spam

Cách phòng tránh: hiện trên Internet có rất nhiều bài viết về phòng tránh lừa đảo qua email, hoặc bạn có thể tăng mức độ lọc spam trên dịch vụ mình đang sử dụng lên mức cao nhất, và luôn kiểm tra kỹ các đường dẫn trước khi click vào đó.

4. Tấn công Phi kỹ thuật (Social Engineering)

Tấn công Phi kỹ thuật là hình thức tương tự Phising nhưng diễn ra ngoài đời thực, không cần sử dụng bất kỳ biện pháp kỹ thuật nào.

Một phần quan trọng trong công việc của một nhân viên kiểm toán bảo mật thông tin là kiểm tra các thông tin mà người dùng của họ nắm được. Để làm như vậy, các công ty an ninh mạng thường cho nhân viên của mình gọi điện thoại trực tiếp đến đối tượng mà họ đang thực hiện kiểm toán. Hacker sẽ gọi cho nạn nhân và thông báo rằng hắn ta là nhân viên hỗ trợ mới, và hắn cần mật mã của họ để phục vụ mục đích kiểm toán, kiểm tra hệ thống... Tất nhiên, nạn nhân không hề nghi ngờ gì và sẽ lập tức trao mật mã.

Tấn công Phi kỹ thuật đã tồn tại từ hàng thế kỷ. Thông qua thủ thuật mạo danh để đi vào những khu vực cấm là một ví dụ điển hình, và chỉ có thể bị phát hiện nếu nạn nhân có một số kiến thức cụ thể. Bởi trong thủ thuật tấn công này, hacker không nhất thiết phải hỏi trực tiếp mật mã, chúng có thể đóng vai một người thợ sửa nước hay sửa điện để đi vào khu vực bảo mật...

Đoạn video dưới đây cho chúng ta thấy phương thức hoạt động của Tấn công Phi kỹ thuật:

Ưu điểm: các hacker chuyên nghiệp có thể thu thập được nhiều thông tin có giá trị rất cao từ một nhóm đối tượng người dùng. Thủ đoạn này có thể được áp dụng với bất kỳ ai, trong bất kỳ hoàn cảnh nào, và cực kỳ bí mật.

Nhược điểm: nếu bị lộ sẽ "rút dây động rừng", đồng thời thông tin thu được chưa chắc đã hoàn toàn đúng.

Cách phòng tránh: rất khó để phòng tránh. Hầu hết nạn nhân chỉ nhận ra mình đã bị lừa sau khi hacker đã hoàn thành công việc. Bạn cần phải nắm được những kiến thức và những lưu ý về mặt an ninh, và hạn chế đưa ra các thông tin cá nhân có thể ảnh hưởng đến mình sau này.

5. Phương thức Bảng cầu vồng (Rainbow Table)

Bảng cầu vòng là hình thức tấn công mật mã ngoại tuyến, trong đó hacker nắm được một danh sách username và mật mã, nhưng đã bị mã hoá. Mật mã mã hoá đã bị băm (hashed), do đó nó sẽ hiển thị ra khác hoàn toàn với mật mã gốc. Ví dụ: mật mã logmein sẽ bị băm ra thành 8f4047e3233b39e4444e1aef240e80aa.

Để bẻ khoá mật khẩu này, hacker sẽ chạy một thuật toán băm, trong đó băm một danh sách các mật mã phổ biến và so sánh chúng với các mật mã mã hoá. Nếu mật mã được băm bằng MD5 thì còn dễ dàng hơn, vì thuật toán MD5 hiện có thể bị giải mã khá dễ dàng.

Tất nhiên, thay vì phải xử lý hàng trăm ngàn mật mã và sau đó mang chúng ra so sánh, hacker có thể sử dụng một Bảng cầu vồng - vốn là một danh sách các giá trị đã được giải mã từ trước, giúp giảm thời gian bẻ khoá đi nhiều lần.

Ưu điểm: có thể bẻ khoá một lượng lớn mật mã trong thời gian ngắn.

Nhược điểm: cần ổ cứng lớn để lưu trữ các Bảng cầu vồng, và các giá trị được lưu trong Bảng cầu vồng cũng hạn chế (trừ khi có bảng khác bổ sung)

Cách phòng tránh: tránh sử dụng các trang web băm mật mã bằng SHA1 hay MD5, hoặc các trang web giới hạn mật mã của bạn trong một chuỗi ký tự ngắn, hoặc cấm sử dụng một số ký tự. Luôn sử dụng mật mã càng phức tạp càng tốt.

6. Malware/Keylogger

Đây là thủ đoạn quá phổ biến và nhiều người gặp phải.

Các malware có thể nhắm vào các dữ liệu cá nhân, hoặc thả một con Trojan điều khiển từ xa để ăn cắp thông tin người dùng.

Ưu điểm: có quá nhiều malware với nhiều phương thức hoạt động khác nhau, rất khó bị phát hiện

Nhược điểm: có thể bị các phần mềm bảo vệ ngăn chặn.

Cách phòng tránh: cài đặt các phần mềm antivirus hoặc antimalware, hạn chế download từ các nguồn chưa xác định, chú ý trong khâu cài đặt phần mềm, tránh xa các trang web có nội dung nguy hiểm (như trang web cung cấp crack, keygen...), cài các phần mở rộng chặn mã trên các trình duyệt.

7. Phương thức Spidering

Phương thức này liên kết với phương thức "Từ điển" ở đầu bài. Nếu một hacker tìm cách xâm nhập một tổ chức hay công ty nhất định, chúng sẽ thử một loạt các mật mã có liên quan tới công ty đó - có thể là các cụm từ được thu thập thông qua một con nhện tìm kiếm.

"Con nhện tìm kiếm" sẽ "bò" quanh Internet, len lỏi vào các bộ máy tìm kiếm, các trang web để thu thập thông tin và lập thành một danh sách - tức là tập tin "Từ điển".

Ưu điểm: có thể bẻ khoá các mật mã của các cá nhân cấp cao trong công ty, kết hợp với tấn công "Từ điển" tạo thành một cặp đôi nguy hiểm

Nhược điểm: vô hiệu với các mạng lươí bảo mật phức tạp

Cách phòng tránh: sử dụng mật khẩu phức tạp không liên quan đến cá nhân, công việc, cơ quan...

8. Đoán mò

Mặc dù tin tặc đã sử dụng công cụ tự động để tấn công brute-force mật khẩu của bạn, tuy nhiên đôi khi những điều này thậm chí không cần thiết. Ngay cả những phỏng đoán đơn giản, hoàn toàn trái ngược với cách tiếp cận có hệ thống hơn cũng có thể thành công. Mật khẩu phổ biến nhất của năm 2020 là “123456”, tiếp theo là “123456789”. Đứng ở vị trí thứ 4 là “password”.

Vừa rồi, đã có một công ty trở thành nạn nhân của một vụ tống tiền do đặt mật khẩu là ‘Password”.

Và nếu bạn giống như hầu hết mọi người đang sử dụng cùng một mật khẩu hoặc sử dụng mật khẩu gần giống nhau trên nhiều tài khoản, thì bạn đang khiến mọi thứ trở nên dễ dàng hơn đối với những kẻ tấn công và tự đặt mình vào nguy hiểm bị đánh cắp danh tính dễ dàng hơn.

9. Nhìn trộm

Tất cả các cách đánh cắp mật khẩu mà chúng tôi đã khám phá cho đến nay đều là trên môi trường ảo. Tuy nhiên, khi việc cách ly xã hội bắt đầu nới lỏng và nhiều công nhân bắt đầu quay trở lại văn phòng, cần nhớ rằng một số kỹ thuật nghe trộm hoặc nhìn trộm cũng có nguy cơ gây ra rủi ro.

Một phiên bản công nghệ cao hơn, được gọi là cuộc tấn công “man-in-the-middle” liên quan đến việc nghe trộm Wi-Fi. Kỹ thuật này có thể cho phép tin tặc rình rập trên các kết nối Wi-Fi công cộng nhằm đánh cắp mật khẩu của bạn khi bạn nhập mật khẩu trong khi kết nối với cùng một Wi-Fi. Cả hai kỹ thuật này đều đã tồn tại trong nhiều năm, nhưng điều đó không có nghĩa là chúng không còn là mối đe dọa.

Cách bảo vệ thông tin đăng nhập của bạn

Bạn có thể làm nhiều điều để chặn những kỹ thuật đánh cắp mật khẩu này. Hãy tham khảo những cách sau:

- Chỉ sử dụng mật khẩu hoặc cụm mật khẩu mạnh và khác nhau trên tất cả các tài khoản trực tuyến của bạn. Đặc biệt là tài khoản ngân hàng, email và tài khoản mạng xã hội. Cách tốt nhất để tạo mật khẩu mạnh là sử dụng một công cụ tạo mật khẩu ngẫu nhiên.

- Tránh sử dụng lại thông tin đăng nhập của bạn trên nhiều tài khoản và mắc các lỗi mật khẩu phổ biến khác.

- Sử dụng xác thực hai lớp (2FA) trên tất cả các tài khoản của bạn.

- Sử dụng trình quản lý mật khẩu. Công cụ này sẽ lưu trữ mật khẩu mạnh và khác nhau cho mọi trang web và tài khoản, giúp việc đăng nhập đơn giản và an toàn.

- Thay đổi mật khẩu của bạn ngay lập tức nếu nhà cung cấp cho bạn biết dữ liệu của bạn có thể đã bị xâm phạm.

- Chỉ sử dụng các trang web HTTPS để đăng nhập.

- Không nhấp vào liên kết hoặc mở file đính kèm trong các email đáng nghi.

- Chỉ tải xuống ứng dụng từ các cửa hàng ứng dụng chính thức.

- Đầu tư vào phần mềm bảo mật từ một nhà cung cấp uy tín cho tất cả các thiết bị của bạn.

- Đảm bảo tất cả các hệ điều hành và ứng dụng đều ở phiên bản mới nhất.

- Cẩn thận với những kẻ nhìn lén ở không gian công cộng.

- Không bao giờ đăng nhập vào tài khoản nếu bạn đang sử dụng Wi-Fi công cộng. Nếu bạn phải sử dụng một mạng như vậy, hãy sử dụng VPN.

Sự sụp đổ của mật khẩu đã được dự đoán trong hơn một thập kỷ. Nhưng các giải pháp thay thế mật khẩu vẫn thường gặp khó khăn trong việc thay thế chính mật khẩu đó, có nghĩa là người dùng phải tự giải quyết vấn đề. Hãy luôn cảnh giác và giữ an toàn cho dữ liệu đăng nhập của bạn.

Tóm lại, hãy nhớ điều này để giữ mật mã của bạn luôn an toàn: sử dụng một mật khẩu duy nhất cho từng tài khoản khác nhau, mật khẩu này cần dài, với nhiều ký tự đặc biệt, không liên quan đến cá nhân bạn hay bất kỳ ai bạn biết.

Xem thêm:

Chống Hacker Trung Quốc & Nga bằng bảo mật email

Phishing Email là gì? Có mấy loại? Cách phòng tránh email lừa đảo

Tấn Công Lừa Đảo Qua Email Giả Mạo

Cách chống giả mạo email bằng DMARC, SPF và DKIM trên cấu hình domain

SPF record là gì? Cách chặn các email mạo danh

Smartphone bị đánh cắp, hoặc bị cướp? Bạn cần làm ngay những việc này

Mối nguy từ việc vứt smartphone hỏng vào sọt rác

5 cách ngăn chặn Email Domain giả mạo

Có thể bạn quan tâm:

- Các nền tảng công nghệ hỗ trợ cho KHỞI NGHIỆP và CHUYỂN ĐỔI SỐ tiết kiệm, hiệu quả,...

- 5 lý do sở hữu một ứng dụng di động là cần thiết đối với doanh nghiệp vừa và nhỏ

- Hệ thống điều hành, tìm gọi và quản lý xe sử dụng công nghệ mới

- Khắc phục lỗi đăng nhập Windows 10, không thể login vào Windows 10

- Mạng xã hội là gì? Hiểu đầy đủ nhất về mạng xã hội

- 100 Website đặt backlink miễn phí chất lượng

- IoT là gì? ứng dụng của IoT trong cuộc sống hiện đại

- Hướng dẫn cài ứng dụng, phần mềm cho Android trực tiếp bằng tập tin APK

- Ứng dụng bán hàng trên smartphone, smart TV, mạng xã hội...

- Platform là gì?

- Cách đổi tên thiết bị Android

- Top danh sách hơn 300 website submit PR cao

DVMS chuyên:

- Tư vấn các hệ thống theo mô hình kinh tế chia sẻ như Uber, Grab, ứng dụng giúp việc,...

- Tư vấn, xây dựng, chuyển giao công nghệ Blockchain, mạng xã hội,...

- Tư vấn ứng dụng cho smartphone và máy tính bảng, tư vấn ứng dụng vận tải thông minh, thực tế ảo, game mobile,...

- Xây dựng các giải pháp quản lý vận tải, quản lý xe công vụ, quản lý xe doanh nghiệp, phần mềm và ứng dụng logistics, kho vận, vé xe điện tử,...

- Tư vấn và xây dựng mạng xã hội, tư vấn giải pháp CNTT cho doanh nghiệp, startup,...

Vì sao chọn DVMS?

- DVMS nắm vững nhiều công nghệ phần mềm, mạng và viễn thông. Như Payment gateway, SMS gateway, GIS, VOIP, iOS, Android, Blackberry, Windows Phone, cloud computing,…

- DVMS có kinh nghiệm triển khai các hệ thống trên các nền tảng điện toán đám mây nổi tiếng như Google, Amazon, Microsoft,…

- DVMS có kinh nghiệm thực tế tư vấn, xây dựng, triển khai, chuyển giao, gia công các giải pháp phần mềm cho khách hàng Việt Nam, USA, Singapore, Germany, France, các tập đoàn của nước ngoài tại Việt Nam,…

Quý khách xem Hồ sơ năng lực của DVMS tại đây >>

Quý khách gửi yêu cầu tư vấn và báo giá tại đây >>